Einen eigenen VPN vServer fürs surfen anonym im Internet unter Linux einrichten und für Windows, Android und iOS Geräte nutzen. Eine „Anleitung“ für jeden.

Wer gerne anonym im Internet surfen möchte kann auf einen VPN Anbieter zurückgreifen, somit kann über diesen eine verschlüsselte Verbindung ins Internet hergestellt werden und man benutzt die IP Adresse dieses VPN Anbieters. Somit ist die eigene IP Adresse nach außen nicht sichtbar. Jedoch ob man dem VPN Anbieter vertrauen kann ist fragwürdig, da diese oft die Server im Ausland stehen haben und somit auch von mehreren Kunden genutzt werden.

Eine bessere Lösung ist somit einen eigenen VPN Server anzumieten und einzurichten, damit ist die eigene IP Adresse nach außen hin nicht sichtbar, ebenso ist die Internet Verbindung verschlüsselt und das ganze evtl. noch mit Paysafecard bezahlbar. Ebenso sollte der VPN Server für Windows, Android und iOS Geräte nutzbar sein, damit man über ein öffentliches WLAN bei aktiver verschlüsselter VPN Verbindung zum eigenen VPN-Server seine e-mails anschauen kann.

Wie das ganze Kinderleicht funktioniert, hier die komplette Anleitung Schritt für Schritt erklärt.

Schritt 1:

Was wird benötigt:

Zuerst benötigen wir einen Server im Internet, der eine eigene IP-Adresse hat und der KVM-Virtualisierung anbietet.

Schritt 2:

Server bestellen:

Schritt 3:

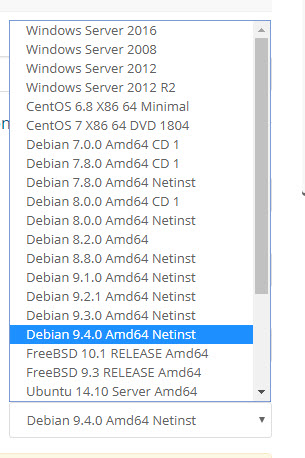

Server unter Debian installieren:

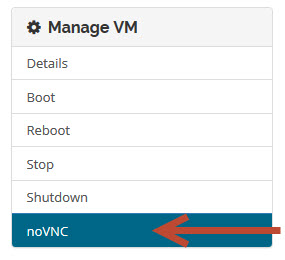

Wenn ihr jetzt in eurer Übersicht seit, habt ihr links unten eine Box mit der Überschrift „Manage VM“.

Hier nun „noVNC“ anklicken und es öffnet sich ein weiteres Fenster mit der Virtuellen Maschine.

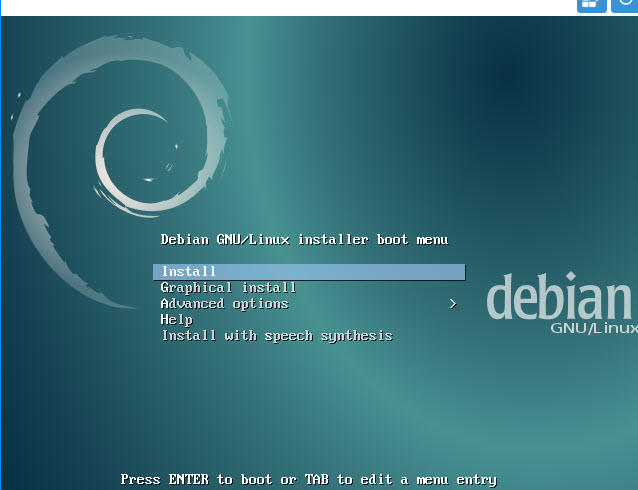

Jetzt solltet ihr diese Bild mit dem Debian Installer vor euch haben, wenn nicht habt ihr bei der Bestellung nicht das richtige Paket unter „ISO“ ausgewählt, dieses kann aber nachträglich innerhalb eures Accounts noch geändert werden. So, nun einfach die „Enter“ Taste betätigen.

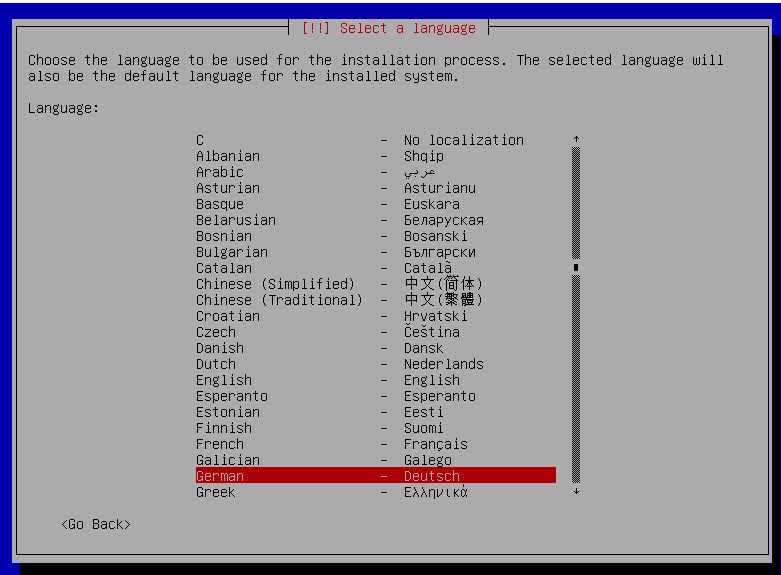

Hier nun die Installation Sprache auswählen, je nach eurer Wahl und die „Enter“ Taste drücken.

Dann die Länderauswahl für die Zeitzone auswählen und mit „Enter“ bestätigen.

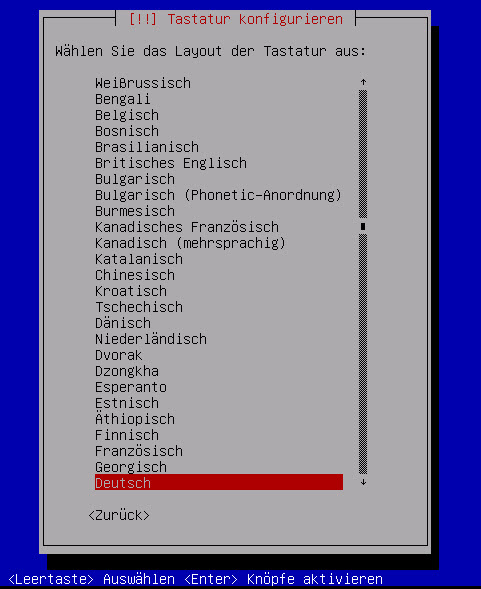

Als nächstes das Layout der Tastatur mit den Pfeiltasten auswählen, hier z.B. „Deutsch“ und danach wieder „Enter“ drücken. Achtung, innerhalb dieses Fensters ist trotzdem, obwohl die Tastatur auf Deutsch eingestellt wurde das „Y“ und das „Z“ vertauscht, bitte nachher bei der Passwortvergabe berücksichtigen. Das ändert sich aber, sobald wir uns auf dem Server per Putty einloggen und die VPN Konfiguration vornehmen.

Hier vergebt ihr nun den Server einen Rechnernamen, z.B. „VPNServer“ oder „MeinServer“, was immer ihr auch wollt. Wenn ihr den Namen eingeben habt, dann auf die „TAP“ Taste damit der Cursor auf „Weiter“ springt und danach wieder die „Enter“ Taste.

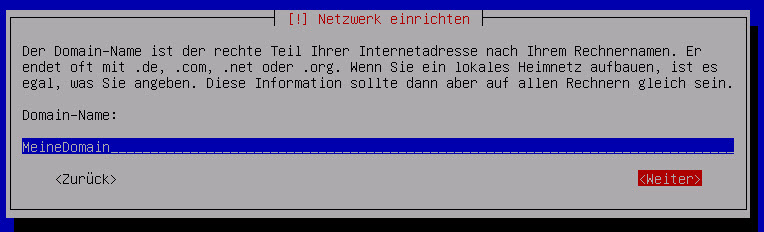

Jetzt noch den Domain Namen vergeben, also irgendwas was ihr wollt und nach wieder „TAP“ und „Enter“.

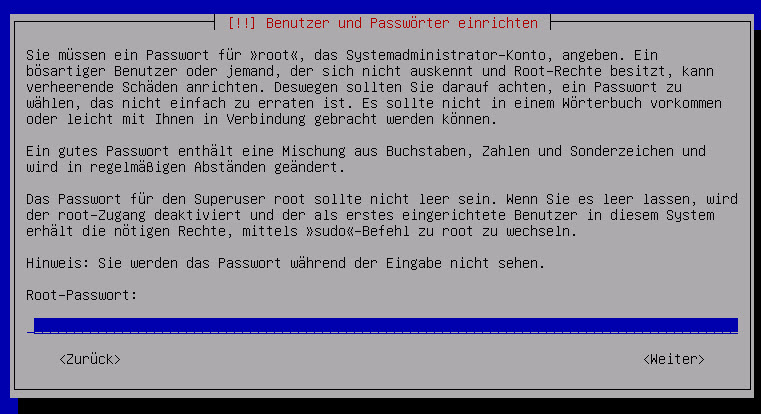

Nun müßt ihr das Root Passwort für den „Superuser“ eingeben, bitte merken, da wir uns später mit dem Server per Putty gleich als Root User anmelden. Der Root User ist vom System schon angelegt, dieser User hat die vollen Rechte auf dem Server, also vorsichtig umgehen damit. Zum Verständnis: Der Root User heißt auch „Root„, kann aber später bei Login „root“ also klein geschrieben werden.

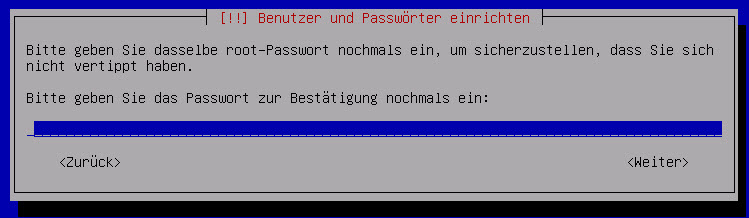

Hier dann das Passwort für den Root User wiederholen und dann mit „TAP“ und „Enter“ weiter.

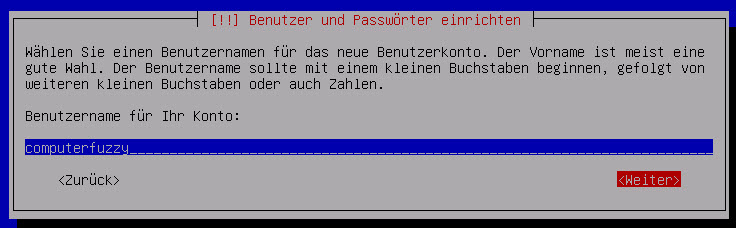

Jetzt legt ihr noch einen Benutzer an, hier ein Name nach eurer Wahl. Nur mit dem Benutzer kann der erste Login dann später auf dem Server erfolgen, deshalb auch hier das Passwort gut merken. Danach benötigen wir einen Login mit dem Benutzer nicht mehr. Wer aber will, kann sich natürlich immer erst mit dem Benutzer auf den Server einloggen, dieses sollte auch der Normalfall sein und danach dann zum Root user wechseln. Auch hier wieder mit „TAP“ und „Enter„.

Ein bisschen verwirrend, jetzt muß jetzt nochmal der Benutzer bestätigt werden.

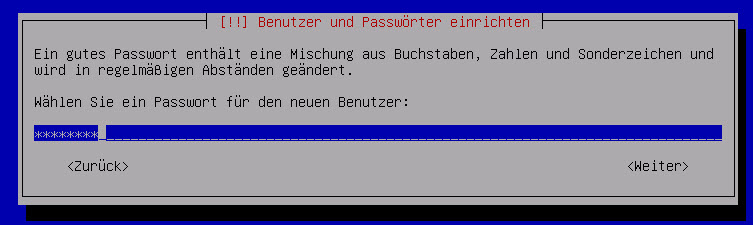

Auch hier dem angelegtem Benutzer ein Passwort vergeben und gut merken.

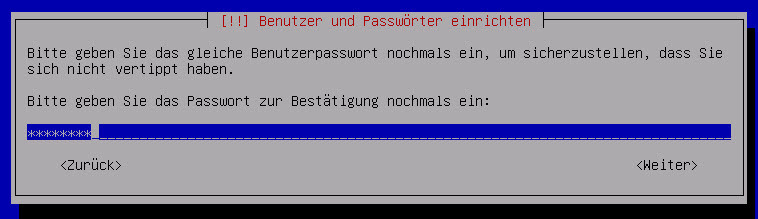

Jetzt nochmal das Passwort für den Benutzer bestätigen.

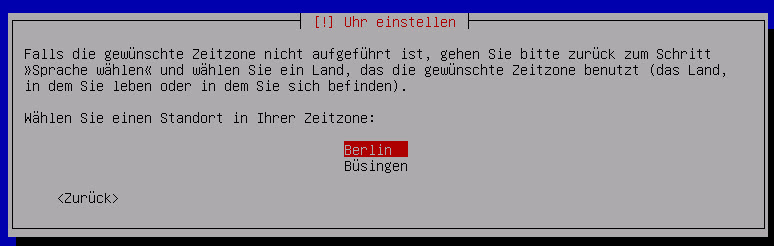

Hier die Zeitzone auswählen und mit „Enter“ bestätigen.

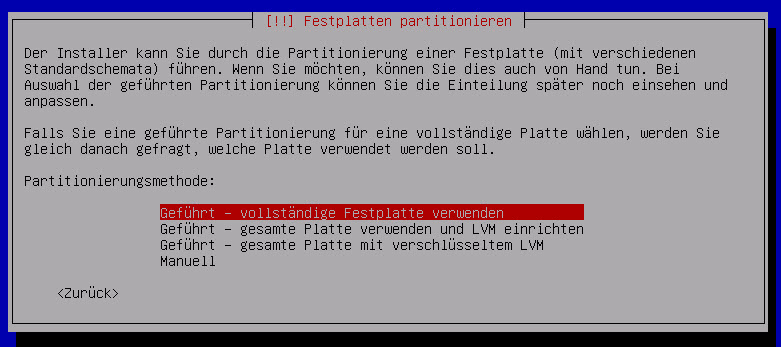

Hier wird jetzt die Festplatte des Server partitioniert, einfach bei den Standard Einstellungen lassen Geführt – vollständige Festplatte verwenden. „Enter“

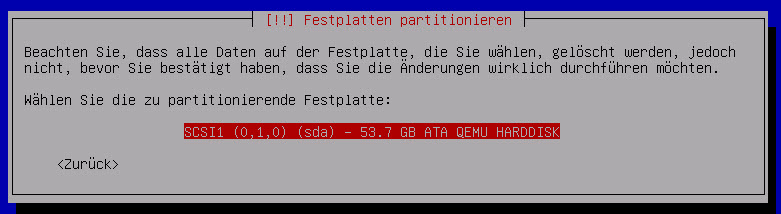

Dann einfach nochmal die Partitionierung bestätigen mit „Enter“

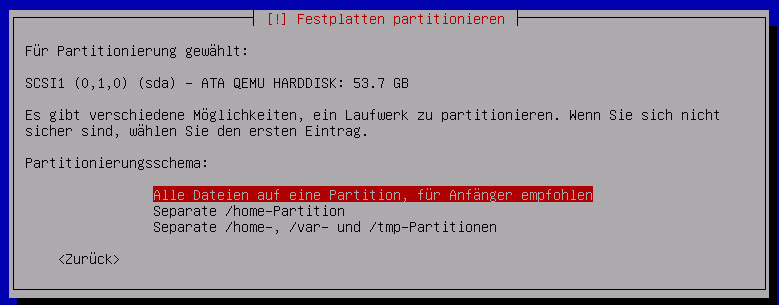

Alle Dateien auf eine Partition, für Anfänger empfohlen. Wieder mit „Enter“ bestätigen.

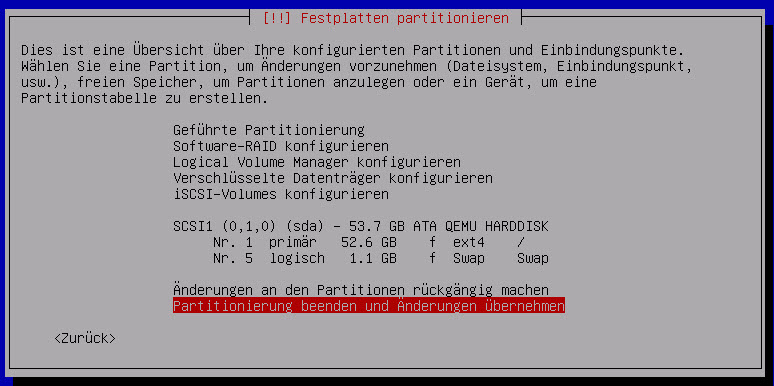

Nun „Partitionierung beenden und Änderungen übernehmen“ mit „Enter“ bestätigen.

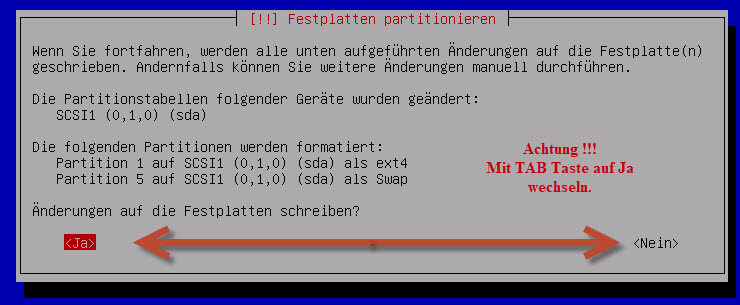

Achtung, nun wird die Partitionierung angezeigt, der Cursor steht aber auf „Nein“ unbedingt hier mit der „TAP“ Taste auf „Ja“ wechseln.

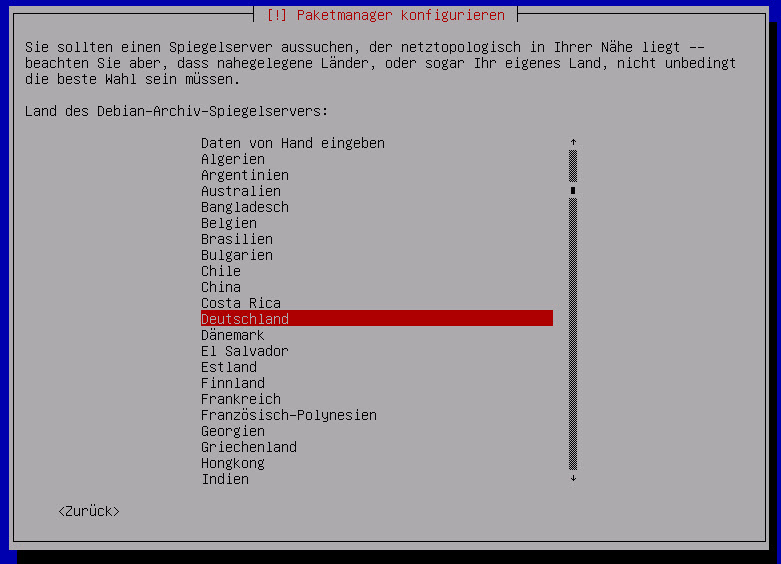

Jetzt noch einen Spiegelserver auswählen, wir bestätigen hier „Deutschland“ mit „Enter„.

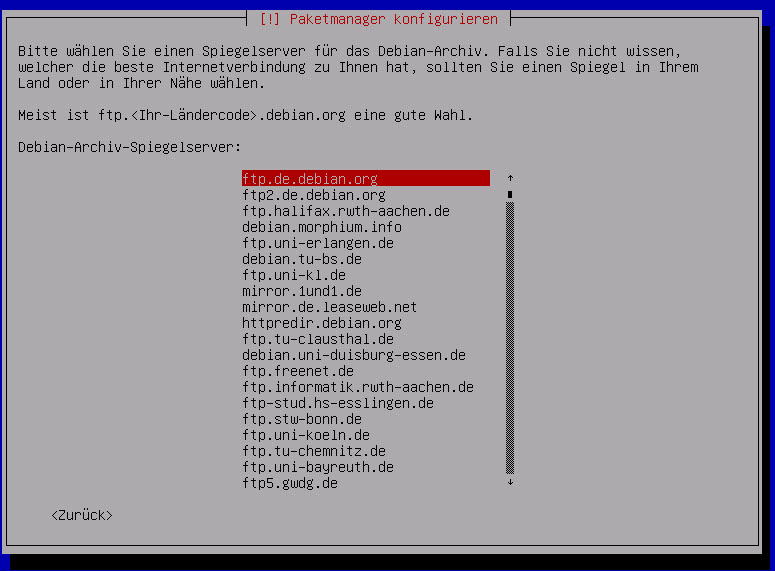

Auch hier den ersten Eintrag „ftp.de.debian.org“ mit der „Enter“ Taste bestätigen.

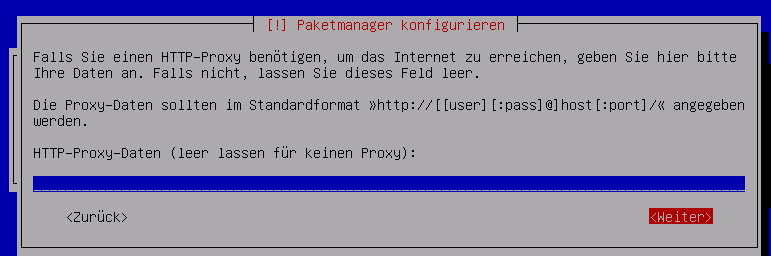

HTTP-Proxy-Daten benötigen wir nicht, also leer lassen und auf „Weiter„.

An der Paketverwendungserfassung nehmen wir nicht teil, also hier auf „Nein„.

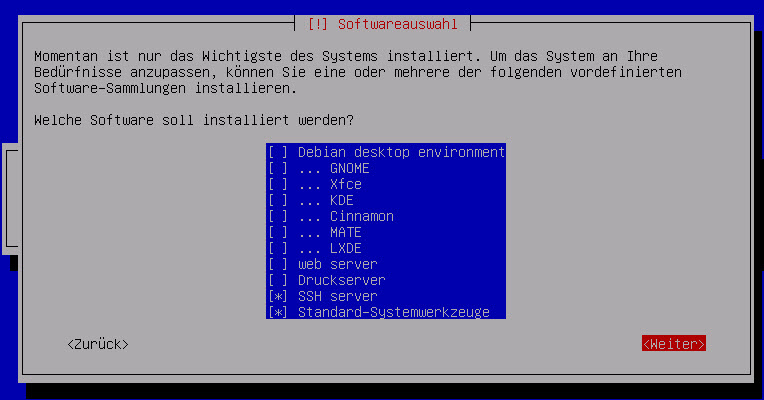

Hier jetzt nur die zwei untersten Punkte mit der „Leertaste“ auswählen und dann wieder mit der „TAP“ Taste auf „weiter„.

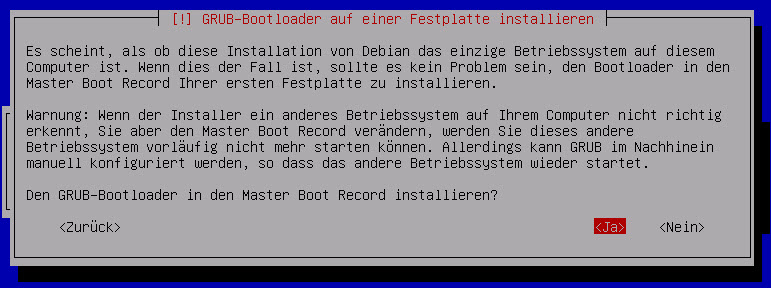

Hier den GRUB-Bootloader mit „Ja“ bestätigen.

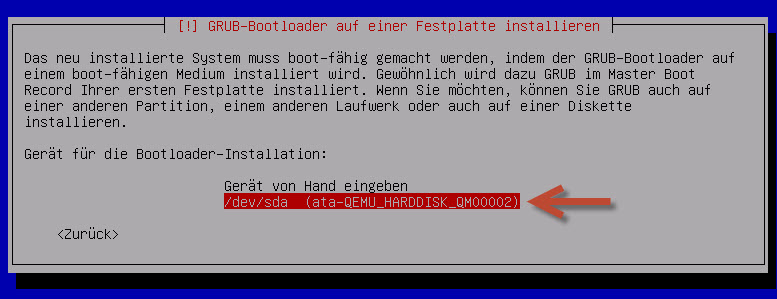

Genau so mit „Enter“ bestätigen.

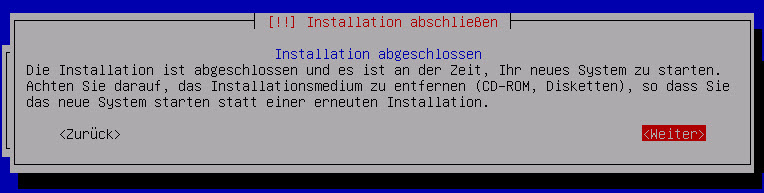

Danach die Installation abschließen mit „weiter„. Nun startet der Server neu durch.

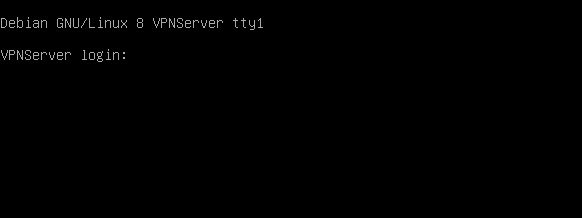

Wenn die Installation funktioniert hat solltet ihr nun die Login Konsole des Debian Servers wie hier im Bild sehen.

Als letztes das Fenster der Virtuellen Maschine oben rechts schließen und ihr könnt euch jetzt aus eurem Server Account ausloggen.

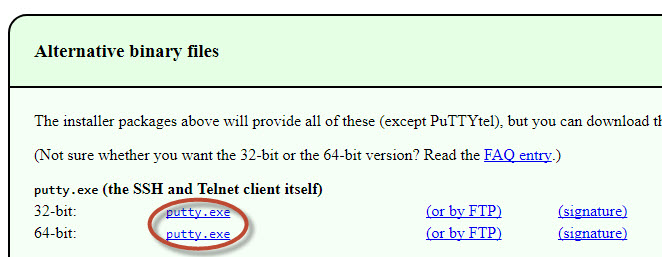

Als letzten Schritt benötigen wir nun Putty einfach hier herunterladen.

Hier könnt ihr die putty.exe wie im Bild entweder 32-bit oder 64-bit herunterladen und auf dem Desktop speichern.

Als nächstes starten wir nun Putty

Einfach die Putty.exe Datei doppelt anklicken.

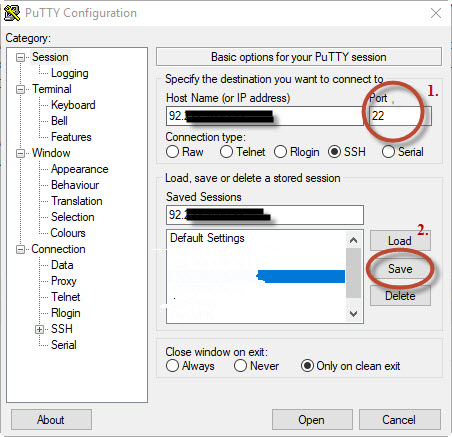

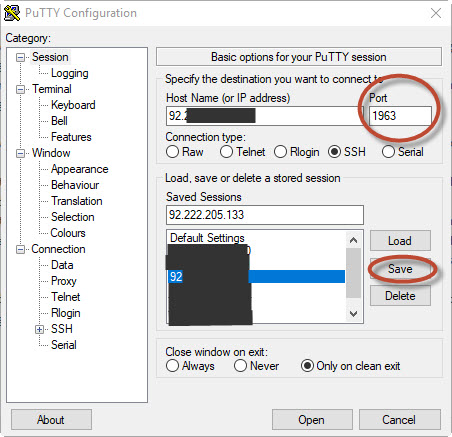

Unter Host Name (or IP address) kommt eure IP Adresse des Servers die ihr euch bei dynBOX notiert habt, der Port bleibt erstmal die Standard Einstellung Port 22, also so eintragen und unten bei „Saved Sessions“ entweder nochmal die IP Adresse eintragen oder z.B. VPNServer, danach auf „Save“ klicken. Somit könnt ihr wenn ihr euch später mit dem Server per Putty verbinden wollt einfach unter „Saved Sessions“ den Server auswählen, dann auf „Load“ klicken und ganz unten auf „Open„.

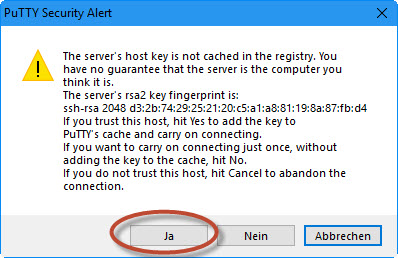

Wenn ihr jetzt zum ersten mal eine Verbindung mit dem Server herstellt, bekommt ihr einen PuTTY Security Alert angezeigt, hier dann mit „Ja“ bestätigen.

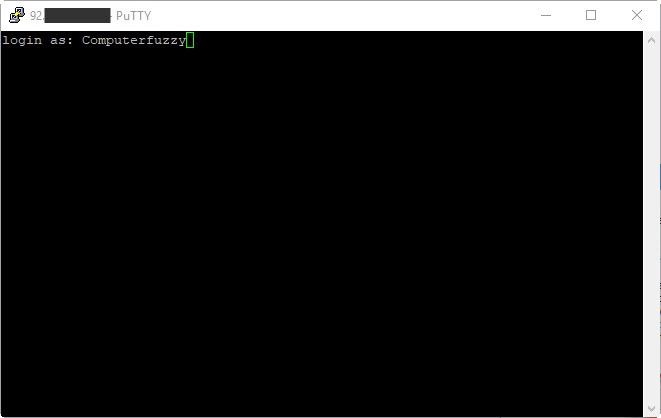

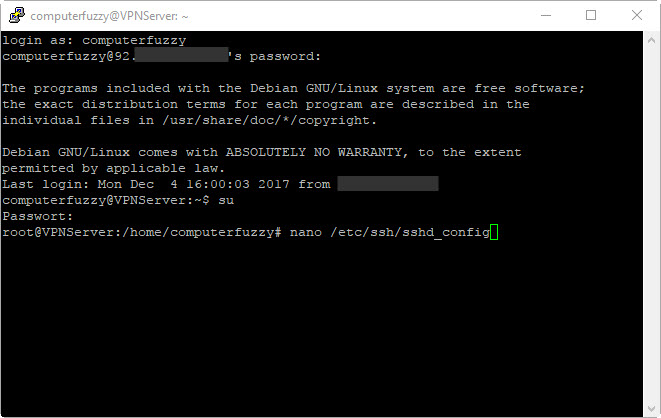

Hier gebt ihr jetzt den Benutzernamen den ihr bei eurer Installation von Debian vergeben habt ein und danach mit der „Enter“ Taste quittieren.

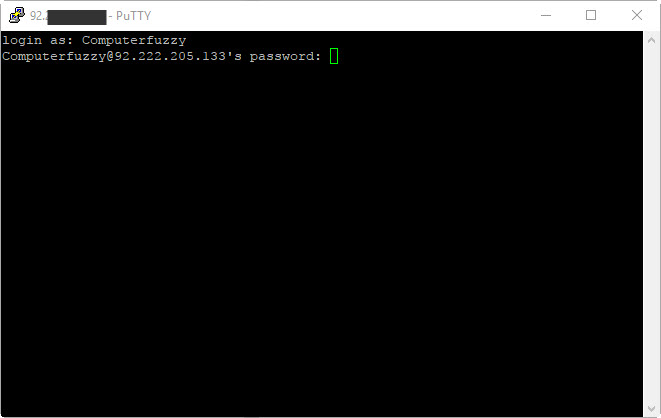

Danach euer Benutzer Passwort das ihr ebenfalls bei der Installation des Server vergeben habt.

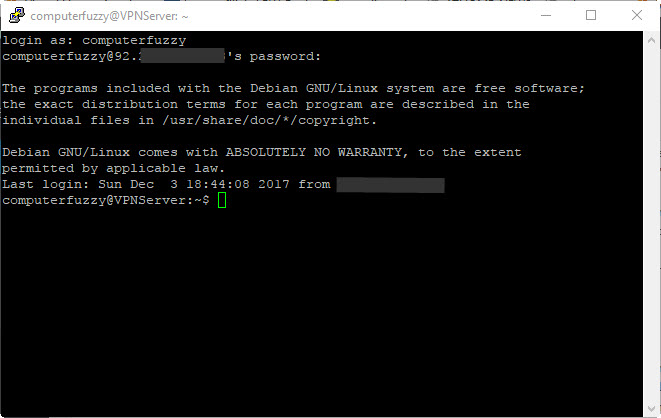

Wenn ihr dann alles funktioniert hat, sollte die Konsole dann so aussehen, euer Benutzername@Servername:~$

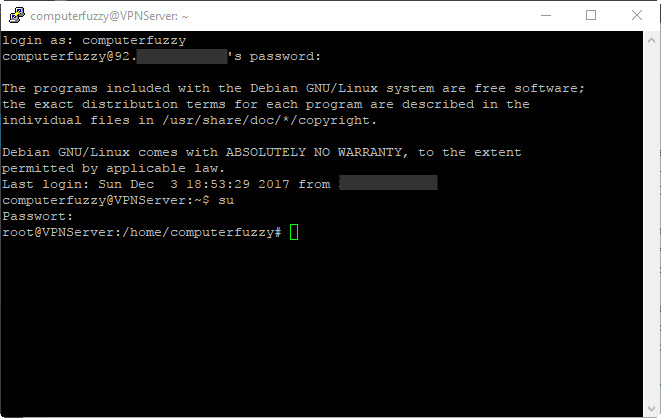

Um nun die Konfiguration am Server zu ändern und den Server für einen VPN Zugang zu konfigurieren benötigen wir Superuser Rechte, die wir mit dem Root User haben. Dazu müßen wir nun vom Benutzer um Superuser wechseln.

Hier jetzt „su“ eingeben und die „Entertaste„, danach werdet ihr nach dem Passwort für den Supperuser, also den „root“ gefragt. Jetzt euer vergebenes Passwort das ihr euch notiert habt eingeben, jetzt seit ihr als root User mit dem Server verbunden und könnt nun alles am System verändern.

Als nächstes werden wir jetzt noch den Login am Server so verändern, dass ihr euch immer gleich als Root am Server einloggt zusätzlich werden wir noch den Standard Port 22 für SSH abändern. Diese muß dann noch in Putty eingetragen werden. Wer diese nicht möchte, kann dieses natürlich aus Sicherheitsgründen so lassen und sich zuerst mit dem Benutzer einloggen und dann auf den Superuser wechseln.

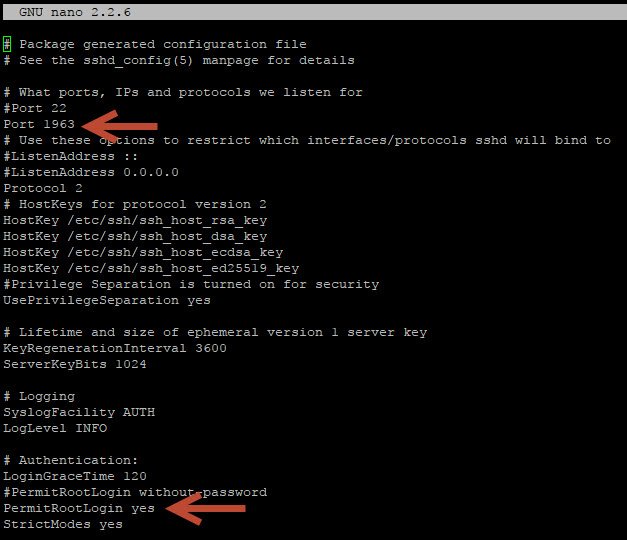

Hier jetzt zum Superuser mit „su“ wechseln und das Passwort eingeben. Nun bearbeiten wir die SSH Datei mit einem Editor, hierzu nehmen wir den Editor „Nano“.

Folgenden Befehl wie im Bild angezeigt nun eingeben: nano /etc/ssh/sshd_config

Hier setzen wir jetzt mit dem Editor in der 5. Zeile bei „Port 22“ eine Raute „#“ davor und schreiben unterhalb eine neue mit abgeändertem Port 1963 ohne Raute. Genau das gleiche machen wir mit dem Eintrag „PermitRootLogin without-password„, hier eine Raute „#“ wieder davor setzten und einen neuen Eintrag „PermitRootLogin yes“ ohne Raute. Natürlich kann man auch nur die Rauten löschen und den Eintrag abändern, aber gerade am Anfang ist es besser wenn die original Einträge stehen bleiben. Somit kann dann auch nachvollzogen werden was man geändert hat. Nach der Änderung den Editor Nano dann mit der „Strg“ Taste und der „X“ Taste beenden. Unten am Bildschirm wird man nun gefragt ob gespeichert werden soll, dann mit „J“ für Ja bestätigen.

Nun nur noch innerhalb Putty bei eurem eingetragenen Server den Port 22 auf wie hier im Beispiel auf Port 1963 abändern, damit ihr auch in Zukunft über Putty wieder eine Verbindung zu eurem Server herstellen könnt. Achtung, hier kommt jetzt wieder innerhalb Putty ein PuTTY Security Alert, da ihr den Port geändert habt, diesen einfach wieder bestätigen.

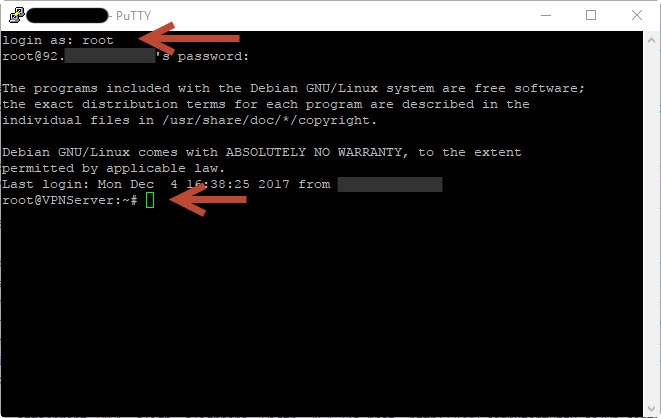

Konsolen login als root.

Als letztes muß der Server noch neu gestartet werden, hierzu ist in der Konsole folgendes einzugeben: schutdown -r now. Damit startet der Server neu.

Schritt 4:

VPN Server einrichten unter Linux Debian:

Jetzt kommen wir zum wichtigsten Schritt, der Installation und Einrichtung des VPN Servers. Ab diesem Schritt kann natürlich auch bei jedem anderem Provider ein VPN eingerichtet werden, Voraussetzung ihr habt bei diesem ein aktuelles Linux Debian am laufen. Siehe Anleitung oben. Hier nehmen wir gerade die Version 8 Jessie, sollte aber auch mit der Version 9 Stretch laufen. Der Vorteil, der VPN-Server kann von fast jedem Endgerät kontaktiert werden, egal ob Windows 7, 10, iOS oder ein Android Gerät.

Zu dieser nun gezeigter Vorgehensweise gibt es natürlich auch schon mehrere Anleitungen im Internet. Aber mit dieser Anleitung kann es wirklich auch der absolute Leihe nachvollziehen und muß kein Computerspezialist oder großartige Linux Kenntnisse besitzen, einfach alles so eingeben wie beschrieben und ihr habt euren eigenen VPN-Server im Internet zum surfen am laufen.

Als erstes müßt ihr euch wieder an der Konsole mit Putty als root User einloggen oder dann auf den root User wechseln. Nun werden keine Bilder mehr angezeigt sondern alles so beschrieben wie ihr es an der Konsole eingeben müßt.

Debian Ipsec VPN Server mit Racoon und xl2tpd

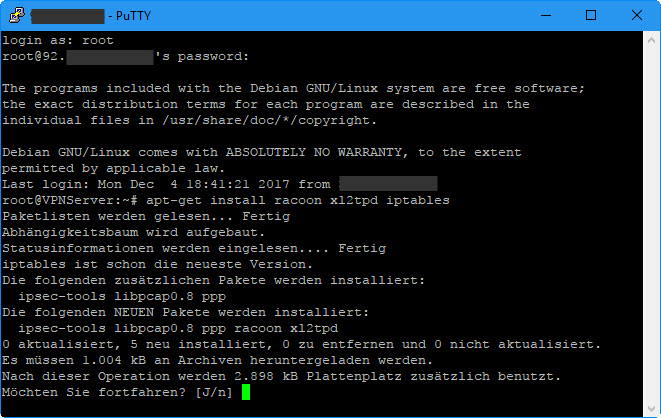

Nun wird erstmal racoon xl2tpd und iptables installiert, dazu bitte folgendes eingeben:

apt-get install racoon xl2tpd iptables

Ihr könnt das auch kopieren und dann in der Konsole wieder einfügen, copy & paste sozusagen.

Nun die Installation von mit „J“ bestätigen, also ein „j“ eingeben und die „Enter“ Taste drücken.

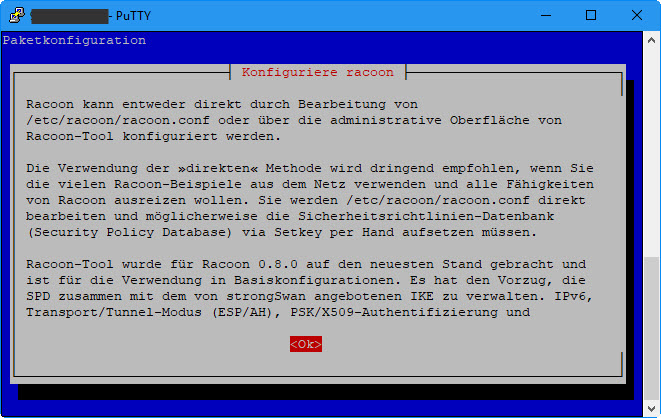

Hier geben wir an, das Racoon direkt bearbeitet werden soll, „OK“ bestätigen.

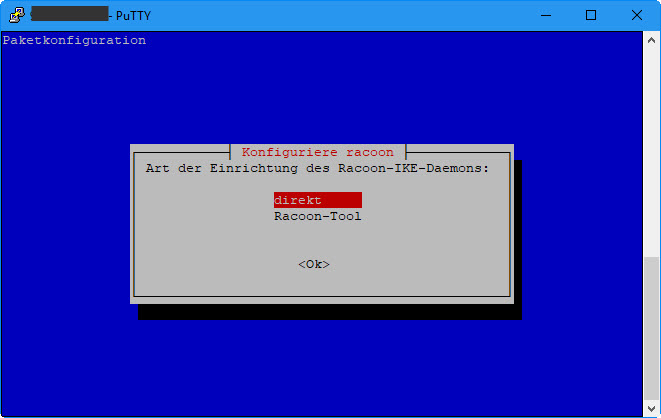

Jetzt sollte „direkt“ aktiviert sein, dann nochmal mit der „TAP“ Taste auf „OK“ und dann mit der „Enter“ Taste bestätigen.

Als nächstes fügen wir nun folgenden Code am Ende in die racoon.conf Datei ein, hierfür die racoon.conf mit dem Editor Nano öffnen, hierfür folgenden Befehl in die Konsole eingeben:

nano /etc/racoon/racoon.conf

remote anonymous

{

exchange_mode aggressive,main;

nat_traversal on;

generate_policy on;

ike_frag on;

proposal_check obey; # obey, strict, or claim

proposal {

encryption_algorithm 3des;

hash_algorithm sha1;

authentication_method pre_shared_key;

dh_group 2;

}

proposal {

encryption_algorithm aes;

hash_algorithm sha1;

authentication_method pre_shared_key;

dh_group 2;

}

proposal {

encryption_algorithm 3des;

hash_algorithm sha256;

authentication_method pre_shared_key;

dh_group 2;

}

proposal {

encryption_algorithm aes;

hash_algorithm sha256;

authentication_method pre_shared_key;

dh_group 2;

}

}

sainfo anonymous

{

pfs_group 2;

encryption_algorithm aes,3des;

authentication_algorithm hmac_sha256,hmac_sha1;

compression_algorithm deflate;

}

Jetzt muß der Passkey vergeben werden, bitte diesen gut notieren. Dieser muß später ins Endgerät welches eine Verbindung zu dem VPN-Server herstellen will eingetragen werden und sollte dementsprechend stark sein.

Hier ein Beispiel: Ztpv989d4MMHTf923dt

Dafür die Datei psk.txt bearbeiten, mit folgedem Befehl:

nano /etc/racoon/psk.txt

* meinpasskey

Alles löschen und dann euren Passkey in der Datei eintragen.

Sollte dann so zum beserem Verständnis aussehen:

* Ztpv989d4MMHTf923dt

Nun folgendes am Ender der Datei xl2tpd.conf hizufügen mit folgendem Befehl:

nano /etc/xl2tpd/xl2tpd.conf

[global]

port = 1701

access control = no

ipsec saref = yes

force userspace = yes

;debug avp = yes

;debug network = yes

;debug packet = yes

;debug state = yes

;debug tunnel = yes

[lns default]

exclusive = yes

ip range = 192.168.30.10-192.168.30.20

local ip = 192.168.30.1

;hidden bit = no

length bit = yes

name = VPNServer

;ppp debug = yes

require authentication = yes

unix authentication = no

require chap = yes

refuse pap = yes

pppoptfile = /etc/ppp/xl2tpd-options

Jetzt muß noch ein User und ein Passwort für den User der sich mit dem VPN-Server verbinden möchte vergeben werden. Bitte auch wieder notieren und wieder am Ende der Datei hinzufügen.

Hierzu die Datei chap-secrets bearbeiten mit folgedem Befehl:

nano /etc/ppp/chap-secrets

user1 * passwort *

user2 * passwort *

Beispiel:

Oma * e38FzpH567 *

Opa * 349jpwhTv9 *

es können alos mehrere User angelegt werden.

Nun muß die Datei l2tp.conf mit folgendem Inhalt erstellt werden mit fogendem Befehl:

nano /etc/ipsec-tools.d/l2tp.conf

spdflush;

flush;

spdadd 0.0.0.0/0[1701] 0.0.0.0/0[0] udp -P out ipsec esp/transport//require;

spdadd 0.0.0.0/0[0] 0.0.0.0/0[1701] udp -P in ipsec esp/transport//require;

Jetzt die Datei xl2tpd-options mit fogendem Inhalt erstellen, mit folgedem Befehl:

nano /etc/ppp/xl2tpd-options

lock

auth

name "VPN-Server"

# DUMP crashes the daemon - do not uncomment

#dump

# CCP seems to confuse Android clients, better turn it off

noccp

#novj

#novjccomp

nopcomp

noaccomp

#require-mschap

require-mschap-v2

logfile /var/log/xl2tpd.log

#hier nun ein Zensurfreier DNS-Server anstatt Goggle DNS: 8.8.8.8

ms-dns 8.8.8.8

lcp-echo-interval 120

lcp-echo-failure 10

idle 1800

connect-delay 5000

nodefaultroute

noipdefault

proxyarp

mtu 1400

mru 1400

ip-up-script /etc/ppp/ip-up.sh

ip-down-script /etc/ppp/ip-down.sh

####################################

Exkurs Debian 9x VPN-Server

####################################

Kleiner Exkurs, solltet ihr den Server mit Debian 9 installiert haben, gibt es keine rc.local Datei.

Zusätzlich hat sich noch die Netzwerk Schnittstelle geändert, so dass diese erst ausgelesen werden muß und dann in der Datei rc.local Datei geändert werden muß.

Sollte das nicht passieren, kann mann sich an dem VPN-Server einloggen, bekommt aber keine Internet Verbindung da das Routing nicht passt.

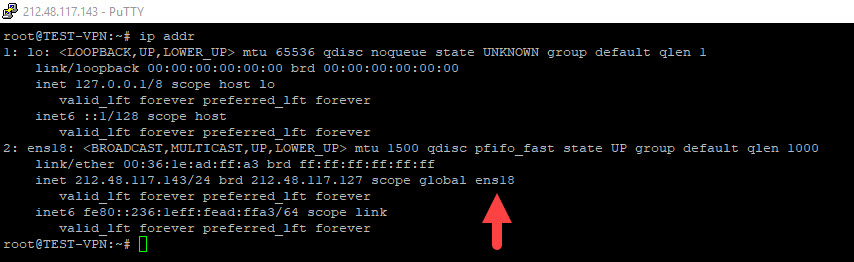

Also kurz die Netzwerkschnittstelle mit folgendem Befehl abfragen:

Einfach in der Konsole folgenden Befehl eingeben: ip addr

Wie Ihr erkennen könnt ist hier die Netzwerkschnittstelle nicht wie unter Debian 8 „eth0“ sondern „ens18“, dieses muß natürlich in der Datei rc.local zwei mal angegeben werden.

Nun in der Datei rc.local fogendes eintragen:

Zum bearbeiten folgenden Befehl:

nano /etc/rc.local

#!/bin/sh -e

#

# rc.local

#

# This script is executed at the end of each multiuser runlevel.

# Make sure that the script will "exit 0" on success or any other

# value on error.

#

# In order to enable or disable this script just change the execution

# bits.

#

# By default this script does nothing.

echo 1 > /proc/sys/net/ipv4/ip_forward

/sbin/iptables -F

/sbin/iptables -X

/sbin/iptables -t nat -F

/sbin/iptables -t nat -X

/sbin/iptables -t mangle -F

/sbin/iptables -t mangle -X

iptables -A FORWARD -i ens18 -o ppp0 -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -t nat -A POSTROUTING -s 192.168.30.0/24 -o ens18 -j MASQUERADE

/usr/sbin/setkey -f /etc/ipsec-tools.d/l2tp.conf

exit 0

Nun nur noch die Rechte der rc.local Datei ändern und folgenden Befehl eingeben:

chmod 755 /etc/rc.local

und danach den Befehl:

/etc/rc.local

#########################################

Ende Exkurs Debian 9x VPN-Server

#########################################

Weiter mit der Ursprünglichen Beschreibung:

Nun in der Datei rc.local fogendes überhalb von „exit 0“ eintragen.

Zum bearbeiten folgenden Befehl:

nano /etc/rc.local

echo 1 > /proc/sys/net/ipv4/ip_forward

/sbin/iptables -F

/sbin/iptables -X

/sbin/iptables -t nat -F

/sbin/iptables -t nat -X

/sbin/iptables -t mangle -F

/sbin/iptables -t mangle -X

iptables -A FORWARD -i eth0 -o ppp0 -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -t nat -A POSTROUTING -s 192.168.30.0/24 -o eth0 -j MASQUERADE

/usr/sbin/setkey -f /etc/ipsec-tools.d/l2tp.conf

Nun nur noch ein Restart script erstellen mit folgendem Befehl:

nano /usr/local/bin/ipres.sh

Folgendes eintragen:

#!/bin/sh

service racoon restart

service xl2tpd restart

Als nächstes nun wieder einen Restart des VPN-Servers mit folgendem Befehl in der Konsole:

shutdown -r now

So, der VPN-Server ist nun fertig eingerichtet und sollte über die IP Adresse erreichbar sein. Was ihr jetzt noch tun müßt, einfach auf euren Endgeräten eine VPN-Verbindung zur eurem VPN-Server einrichten. Wie das zum Beispiel mit Windows 10 funktioniert seht ihr im nächsten Abschnitt.

Schritt 5:

VPN Verbindung zum VPN Server mit Windows 10 herstellen.

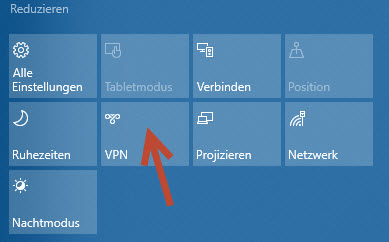

Um mit Windows 10 eine Verbindung mit eurem VPN-Server herzustellen klickt ihr als erstes rechts in der Taskleiste auf den Infobereich.

Dann den Info Bereich „Erweitern“ anklicken und hier seht ihr dann „VPN„, dieses nun anklicken.

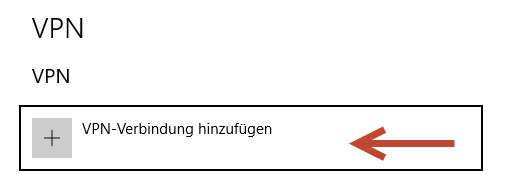

Nun auf VPN-Verbindung hinzufügen anklicken.

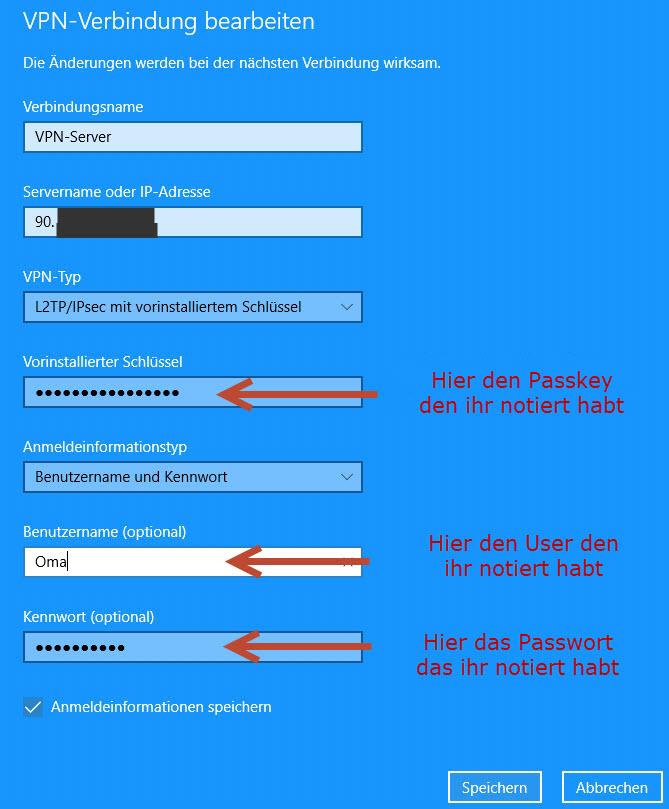

Hier vergebt ihr jetzt einen Namen der VPN Verbindung zu eurem Server, dann die IP-Adresse eures VPN-Servers eintragen. Als VPN-Typ bitte „L2TP/IPsec mit vorinstalliertem Schlüssel“ aus dem Listenfeld auswählen. Hier trägt ihr den während der Installation des Servers vergebenen und hoffentlich notieren Passkey ein. Als Anmeldeinformationstyp bitte „Benutzername und Kennwort“ auswählen. Natürlich bei Benutzername euren User den ihr vergeben habt und zu Schluß natürlich das Kennwort des Benutzers, habt ihr ja bei der Installation notiert. Dann noch ein Hacken setzten bei „Anmeldeinformationen speichern„.

Die VPN Verbindung innerhalb Windows 10 ist jetzt zu eurem Server eingerichtet.

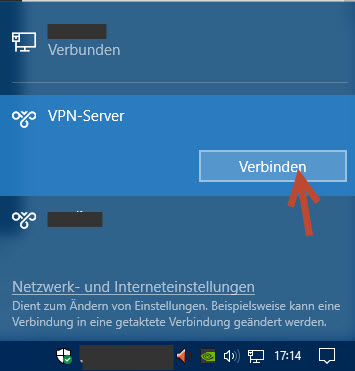

Als letztes klickt ihr nun unten in der Taskleiste auf das Netzwerksymbol und hier sollte eure eingerichtete VPN-Verbindung zu sehen sein, jetzt auswählen und auf Verbinden klicken.

Um jetzt zu sehen ob alles funktioniert könnt ihr ja mal eure IP-Adresse mit und ohne VPN-Verbindung abfragen, einfach dazu z.B. auf https://www.wieistmeineip.de/ gehen. Wenn ihr also jetzt eine Verbindung mit dem VPN-Server herstellt, ist nach außen nur noch die IP-Adresse des VPN-Servers sichtbar und nicht mehr die von eurem Router.

Wenn ihr ein Handy z.B. iPhone oder ein Android Gerät habt, könnt ihr hier jetzt zusätzlich eine VPN-Verbindung zu eurem VPN-Server auf eurem Handy einrichten.

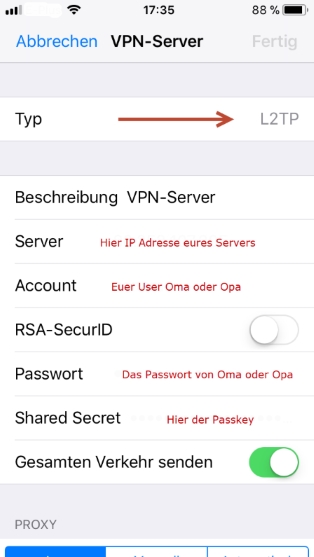

VPN-Verbindung iOS fürs iPhone

Hier die VPN Verbindungseinstellungen fürs iPhone unter iOS. Als Typ bitte „L2TP“ auswählen, dann die IP-Adresse unter Server. Account euren vergebenen User wie hier z.B. Oma. Dann unter Passwort das Passwort das ihr für Oma oder Opa vergeben habt und unter „Shared Secret“ bitte den „Passkey“ eintragen.

Nachtrag:

Bei Android Handys bitte die Verbindungsart „L2TP/IPSec PSK“ auswählen.

2. Nachtrag:

In der Datei „xl2tpd-options“ kann anstatt dem Google DNS-Server 8.8.8.8 eine Zensurfreier DNS-Server angegeben werden digitalcourage. Dieser hat die IP: 46.182.19.48

FERTIG !!

Und, wo ist jetzt die Anleitung?

kommt

Erstmal ein herzliches Dankeschön für diese Anleitung, die selbst für mich als totaler Noob nachvollziehbar war!

Eine Frage hätte ich dennoch: wenn ich meinen Server außer für das VPN noch meinetwegen als Remote-Desktop oder einfach nur als Dateiablage benutzen will, dann muss ich neben den SSH-Debian noch das Desktop-Environment installieren, verstehe ich das richtig?

Danke nochmals! 🙂

Hallo,

toll das Du mit der Anleitung zurecht gekommen bist.

Der Debian Server so wie er hier installiert wurde ist natürlich ohne Desktop-Umgebung und auch nicht anderst gedacht. Die Installation und Einrichtung hier bei diesem VPN-Server ist nur für das anonyme surfen im Internet gedacht. Oder wenn ein öffentlicher WLAN-Hotspot genutzt wird, dann über diesen VPN-Server eine verschlüsselte Verbindung herzustellen. Eine Desktop-Umgebung würde ich für so einen Server eher aus Sicherheitsgründen nicht installieren. Aber natürlich kannst du bei der Installation angeben ob das Desktop-Environment mit installiert werden soll. Als Dateiablage, je wie die aussehen sollte evtl. Samba. Datenzugriff übers Web dann z.B. Nextcloud, hier wird dann natürlich Apache oder nginx genötigt. Eine gennerelle Aussage kann dazu natürlich von mir nicht gemacht werden.

Danke für die Tipps, werde mal versuchen mich da reinzufuchsen 🙂

Eine sehr schöne und übersichtliche Schritt-für-Schritt Anleitung.

Ich habe jeden einzelnen Schritt auch genauso ausgeführt, kann man Ende jedoch trotzdem keine VPN-Verbindung zum Server aufbauen.

Wieso und warum ist mit nicht bekannt.

Es handelt sich bei meinem Server um einen dedicated Rootserver aus dem Hause Hetzner.

Den Installationsprozess hat der Server ohne Fehler durchgeführt. Erwähnenswert wäre eventuell noch das Betriebssystem. Ich habe mich bei diesem Server für Debian 9.4 minimal entschieden. Sollte ja für einen VPN-Server vollkommen ausreichen.

Auch die Einstellungen und Eintragungen in den unterschiedlichen Dateien habe ich nach dieser Anleitung vorgenommen. Am Ende natürlich den Server auch komplett neugestartet.

Auf meinem Computer befindet sich Windows 10 mit allen Updates.

Klick ich bei den Netzwerkeinstellungen unter dem Menüpunkt beim dort angelegten VPN-Server auf Verbinden, erhalte ich nach wenigen Sekunden eine Nachricht angezeigt, welche wie folgt lautet:

Die Netzwerkverbindung zwischen Ihrem Computer und dem VPN-Server konnte nicht hergestellt werden, da der Remoteserver nicht antwortet.

Jetzt meine Frage:

Muss ich von Seiten Windows noch irgendwelche Einstellungen vornehmen, damit die Verbindung funktioniert.

Oder liegt das eventuell an meinem Router? Sollte es am Router liegen, welche Einstellungen wären dann daran vorzunehmen? Eventuelle Portfreigabe etc.?

Im Gebrauch habe ich eine Fritz!Box 7490 mit dem aktuellsten Betriebssystem.

Über Lösungsvorschläge wäre ich sehr dankbar.

Liebe Grüße aus der Hauptstadt

Neo

Hallöchen,

sorry ich habe noch etwas vergessen zu schreiben.

Wenn ich wie oben in der Schritt-für-Schritt Anleitung auf Windows eine VPN-Verbindung hinzufügen möchte, öffnet sich das entsprechende Formular.

Jedoch gibt es bei mir eine Besonderheit:

Als ersten Auswahlpunkt ist bei mir der VPN-Anbieter auszuwählen.

Klick ich nun in dieses Drop-down Menü rein, wird mir nur „Windows (integriert)“ angeboten. Eine andere Auswahlmöglichkeit habe ich leider nicht.

LG

Neo

Hallo Neo,

ist dein Server per PING erreichbar? An der Fritz!box mußt du keine Einstellungen vornehmen, ist ja eine Verbindung nach Außen.

Hallo Neo,

passt schon so, Windows (integriert). Teste es mal mit dem Handy, egal ob iOS oder Android Gerät.

Hallo Computerfuzzy,

ich habe das Betriebssystem auf meinen Server nun komplett neuinstalliert, um eventuelle Fehler auszuschließen.

Bin danach dann erneut deine Anleitung Schritt-für-Schritt durchgegangen, jedoch wieder ohne Erfolg.

Der Server ist anpingbar und somit erreichbar.

Ich habe nun erneut versucht eine Verbindung mit Windows 10 zum Server herzustellen. Leider mit dem gleichen Problem wie vorher auch.

Dann habe ich mein iPhone zur Hand genommen und habe es damit ausprobiert. Ebenfalls kein Erfolg.

Auf dem iPhone bekomme ich allerdings folgende Meldung angezeigt:

VPN-Verbindung

Der L2TP-VPN-Server antwortet nicht.Versuche es erneut oder prüfe deine Einstellungen und wende dich an den Administrator.

LG

Neo

Es gibt im Internet unzählige Anleitungen, wie man am besten einen VPN-Server installieren kann. Deine Variante hat mir allerdings am Besten gefallen. Allein schon deshalb, weil es übersichtlich ist. Auch die Option bei dir, mehrere Benutzer manuell anlegen zu können ist ein Pluspunkt, auf den ich nur ungern verzichten würde.

Hallo Neo,

gib mal folgendes nacheinander ein:

service racoon restart

service xl2tpd restart

Vermute das die Services bei Dir nicht gestartet sind.

Hallo

Auch das habe ich gemacht. Leider ohne Erfolg.

Hallo Neo,

dann würde ich nochmal den Code überall überprüfen, evtl. Schreibfehler oder wenn Du per Copy & Paste gearbeitet hast, hat sich vielleicht hier beim kopieren ein Fehler eingeschlichen.

So wie Du es beschreibst, laufen bei dir die Services nicht, also entweder ein Problem mit „racoon“ oder „xl2tpd„. Wenn ich bei mir auf dem Server einen der Services stoppe, bekomme ich genau den gleichen Fehler angezeigt.

Habe mit der Anleitung so wie ich sie hier aufgeführt habe schon mehrere VPN Server aufgesetzt und alle laufen. Also nochmal alle Dateien auf Übereinstimmung überprüfen.

Ich habe gestern die Anleitung durchgearbeitet und festgestellt, dass bei Debian 9.4 die rc.local nicht mehr existiert, weil überholt. Hier eine Anleitung wie die rc.local wieder angelegt und benutzt werden kann : https://www.itechlounge.net/2017/10/linux-how-to-add-rc-local-in-debian-9/

MfG

Hallo Phloe,

danke für deinen Hinweis, ja stimmt. Hatte den Artikel noch unter Debian 8 Jessie geschrieben. Werde die Anleitung für die „rc.local“ bei Gelegenheit noch in den Artikel einpflegen.

Hi

vielen Dank, habe es auch so gemacht und dachte es hat alles geklappt.

Leider kann ich vom Android-Handy und über meinen Router keine Verbindung aufbauen.

1. Was ist bei Android richtig: L2TP; L2TP/IPSec PSK (habe ich gedacht); L2TP/IPSec RSA?

Er bietet mir dann 2 Schlüssel an: einen L2TP-Schlüssel und einen „vorinstallierten IPSec-Schlüssel“, der zwingend erforderlich ist. Keine Kombination bringt mir eine Verbindung.

2. Ich nutze einen alten D-Link-Router (nach aussen, dahinter ist noch ein anderer fürs WLan etc.). Der bietet mir auch nur L2TP (username/password) an. Ich habe keine Möglichkeit den pre-select-key irgendwo einzugeben…

Kann ich was umstellen, um L2TP nur mit user/pass zu nutzen (so funkt es z.B. bei meinem bisherigen vpn-Anbieter)

Vielen Dank für die Hilfe!

Hallo Peter Pan,

mit einem Android Smartphone „L2TP/IPSec PSK“ auswählen. Sollte immer funktionieren. Werde das noch zur Anleitung hinzufügen.

Ich kann dir natürlich nicht sagen was deine Hardware unterstürzt, aber sobald du eine Verbindung über Wlan zu deinem Router hast und dieser eine Verbindung zu deinem Router nach außen hat und dieser vermutlich dein DHCP Server ist, sollte die VPN Verbindung funktionieren. Vielleicht hat dein bisheriger VPN-Anbieter nur IPSec unterstützt, kann ich so leider nichts dazu sagen.

Evtl. hilft die der Beitrag bei heise.de weiter:

https://www.heise.de/security/artikel/VPN-Knigge-270796.html

Hi

also etwas schlauer bin ich.

Android:

L2TP/IPSec ist richtig. Den Key dann beim IPSec-Schlüssel eintragen, den L2TP-Schlüssel frei lassen. Ausserdem muss unter „weitere Optionen“ (einblenden!) unbedingt ein DNS-Server eingetragen werden. Dann kann man auch „dauerhaftes VPN“ aktivieren, das hat sonst nicht geklappt.

Router:

Ich habe einen D-Link und einen Linksys WRT1900ACS. Auch letzterer unterstützt wohl kein IPSec und hat entsprechend kein Feld, um den Key einzutragen.

Was mich aber wundert. Es wird doch noch mehr geben, die nicht alle Endgeräte sondern den Router per VPN anbinden? Bleibt nur dd-wrt oder open-wrt? Hab mir damit schon mal einen netgear zerschossen und beim WRT1900ACS bin ich hinsichtlich Kompatibilität auch nicht 100% sicher.

Gibt es noch eine andere Option?

Hallo Peter Pan,

sorry, aber ich kann kein Sinn erkennen den Router direkt mit dem VPN-Server zu verbinden.

Hi

hinter dem Router hängen 20 Geräte, die nicht alle über eigene VPN-Menüs/Apps verfügen (oder nur mühsam). z.B. Amazon Fire. Da kann man zwar nordvpn per sideload installieren, aber nordvpn wird von Amazon geblockt.

Hi

bin inzwischen ziemlich frustriert. Hab mir zwar openwrt auf den Linksys gemacht, aber auch dann geht es offenbar ohne fortgeschrittene Kenntnisse nicht per l2tp/ipsec als client zuzugreifen…

Für meine Zwecke brauche ich eigentlich gar kein IPsec bzw. könnte ich das auf einzelnen Geräten ja dann trotzdem direkt machen.

Also Frage: was muss ich auf dem Server ändern, damit es ohne IP sec läuft oder eine zweite Instanz auf dem gleichen Server (nur l2tp, ohne verschlüsselung) läuft für meinen Router?

Wäre meine Rettung 🙂 Danke!

Hallo Peter Pan,

versuche mal folgende Freigaben an deinem Router einzustellen damit der VPN-Server über den Router erreichbar ist.

GRE

ESP

500/UDP

1701/UDP

4500/UDP

Sorry, aber wenn das nicht geht, kann ich dir auch nicht mehr weiterhelfen.

Hi

Danke für Deine Geduld. Ich bin nicht sicher, ob wir uns richtig verstehen. Es ist m.E. kein Problem der Ports oder Freigaben (jedenfalls noch nicht 🙂 ).

Ich kann im Router den pre-shared-key nicht eingeben (weder open-wrt noch dd-wrt supporten das). Offenbar gibt es gar keine (Retail-)Router, die eine L2tp/IPsec-Verbindung als Client unterstützen.

Also für mich am einfachsten wäre auf der Server-Seite (also die dynbox) IPsec auszustellen! user/password sind erfassbar in den L2TP-Einstellungen des Routers. Wie gesagt, bin ich hier nicht auf die Verschlüsselung angewiesen.

Oder als Luxus kann man auf der dynbox einmal L2tp/ipsec laufen lassen (für Handy und Co.) und parallel eine einfache l2tp-Version (für den Router mit Anhang).

Da ich ein noob bin, weiss ich natürlich nicht, wie ich dein script auf der dynbox anpassen müsste, um IPsec wegzulassen.

Hoffe jetzt ist es klarer. Nochmal vielen Dank für die Geduld!

Hallo Peter Pan,

der VPN-Server benötigt immer den Key, kannst nicht weglassen.

Hallo Computerfuzzy,

ich komm nicht weiter…

Ich kann mich mit Windows 10 und Anroid wie beschrieben am VPN-Server anmelden, kann aber keine Webseiten ansurfen (Zeitüberschreitung) und bekomme keine neue IP-Adresse.

MfG Phloe

Hallo Computerfzzy!

Hast du keine Idee wieso ich mich am Server anmelden kann aber nicht im Internet surfen???

Hallo Phloe,

bitte überprüfe nochmal den komplett eingebauten Code. Wieso eine neue IP-Adresse? Wenn Du dich mit dem VPN-Server verbindest solltest Du die IP-Adresse des VPN-Servers haben.

Hallo Phloe,

welche Debian Version hast Du bei deinem VPN-Server installiert? 8 (Jessie) oder 9 (Stretch) ?

Ich habe Debian 9.4 Strech installiert.

service racoon restart und service xl2tpd restart funktioniert ohne Probleme. Denn sollte der Code in Ordnung sein, oder? Habe den Code gewissenhaft per Copy and Paste in die Config-Dateien eingefügt.

Hallo Phloe,

habe die Beschreibung für Debian 9x angepasst. Wie in dieser Beschrieben, musst Du die Netzwerkschnittstelle in der Datei rc.local zweimal anpassen. Also anstatt „eth0“ dann „ens18“ eintragen.

Hallo Phloe,

die rc.local Datei kann einfach nur angelegt werden und mit den Rechten chmod 755 versehen werden, danach einfach den Befehl: /etc/rc.local

Habe das alles in der Beschreibung für Debian 9x angepasst.

Hallo Computerfuzzy,

jetzt passt alles, nice…

MfG Phloe

Hi,

erstmal wirklich ein riesen kompliment, ich finde die anleitung wirklich super geschrieben, können nicht viele leute so verständlich!

Ich hätte 3 kleine Fragen, wo es mir auch reichen würde wenn du mir einen wink gibst was ich im goben beachten muss. Da ich verstehe dass man nicht alle erklären kann 🙂

1) Mit dieser Anleitung ist nicht automatisch das protokoll openvpn enthalten bzw. aktiv, also es geht nur über ipsec? Wenn ja , kann man wenn man es so einrichtet wie du beschrieben hast, zusätzlich openvpn einbauen?

2) ich würde gerne einen vpn server einrichten, der 50 – 100 ip adressen ermöglicht, so dass ich später jedem user eine feste ip adresse vergeben (dedicated ip adress), ist mit dem anbieter nicht möglich oder? weil beim bestellungsmenü kann man leider keine weiteren ip adressen hinzufügen

3) kann man es so konfigurieren dass jeder user dann eine feste ip adresse erhält?

Lg und nochmals mega anleitung und wie gesagt, brauche keine ausführlichen antworten

Hallo shawn,

Zu Punkt 1.:

Geht nur mit ipsec, zusätzlich openvpn hinzufügen geht vermutlich mit Aufwand, macht aber keinen Sinn.

Zu Punkt 2.:

Kann ich dir so nicht sagen, dass mußt Du beim Provider nachfragen, ist vermutlich alles eine Kostenfrage.

Zu Punkt 3.:

Ja geht, dafür in der Datei „chap-secrets“ als Beispiel bei User2 eine IP Adresse zuweisen:

Der User2 bekommt somit die IP-Adresse 192.168.30.25, wichtig hierbei, das die feste IP-Adresse außerhalb der IP-Range ist. „ip range = 192.168.30.10-192.168.30.20„.

Natürlich geht das ganze auf mit einem 10er Netzwerk: „ip range = 10.0.0.10-10.0.0.200“ und der festen IP für User2 dann 10.0.0.201 usw.

Wichtig und zu beachten ist aber bei einer Fritzbox, diese lässt nur einen VPN-Tunnel nach außen zu, also es kann immer nur eine VPN-Verbindung bei der Fritzbox hergestellt werden.

Bei anderen Routern geht das ganze hervorragend.

Hoffe ich konnte dir soweit helfen.

Gruß Computerfuzzy

Hallo Computerfuzzy,

erstmal Top Anleitung. Nur hätte ich paar Fragen, ich habe hier zuhause zwei WAN Ports, einmal FritzBox 7490 mit einer DSL Leitung und einmal eine FritzBox 6840 LTE. Beide Fritzboxen haben eine öffentliche IP Adresse auch die LTE Box. Also ich habe kein Carrier NAT.

Nun zu meiner Frage, du baust ja immer mit den Endgeräten die VPN Verbindung auf, kann man auch die VPN Verbindung so aufbauen das, dass die beiden Fritzboxen dauerhaft zum vServer machen. So das meine Endgeräte im LAN die externe IP Adresse vom vServer erhalten?

Wenn ja was müsste ich tun bei den Fritzboxen, würde gerne auch XAUTH Mode von den Fritzboxen nutzen.

Wäre super wenn du ein Lösungsansatz hättest für mich.

Hallo Danny,

vielen Dank für Dein Lob.

Wie schon mal auf einen Kommentar geschrieben, mit den Fritzboxen ist das immer so eine Sache. Bei den Fritzboxen lässt sich nicht eine Verbindung direkt mit dem VPN-Server herstellen, muss also Clientseitig erfolgen. Ebenso kann bei den Fritzboxen immer nur ein Endgerät den VPN-Server nutzen, dürfte bei Dir aber kein Problem sein, da Du ja zwei Geärte mit einer öffentlichen IP hast. Habe hier bei AVM schon mal nachgefragt, aber keine qualifizierte Antwort erhalten, bzw. die wussten nicht was ich überhaupt von denen wollte. Denke das für Deine Anforderungen einfach keine Fritzbox geeignet ist.

Gruß

Computerfuzzy

Moin,

erstmal Lob an dich für die schnelle Antwort. Top! Ja habe ich mir schon fast gedacht da ist AVM sehr kompliziert bzw. sehr scheiden in dieser Funktion. Habe ja schon überlegt ob ich freetz drauf mache. Ich habe ja hinten den beiden Fritzboxen ein USG und mache ich hier doppeltes NAT, ist nicht anders möglich wegen VOIP am Telekom Anschluss der LTE Anschluss unterstützt kein PPPoE.

Könnte ich evt. auch das USG nutzen? Möchte halt versuchen mit dem Bündeln der zwei WAN Anschlüssen auf eine neue externe IP Adresse ob ich evt. mehr Geschwindigkeit bzw eine stabilere Verbindung hinbekomme.

Hallo Danny,

kann ich Dir nicht sagen. Denke so lange die Fritzbox immer als letztes Gerät nach außen dran hängt wird es schwierig.

Gruß

Computerfuzzy

Hallo, geht das auch mit dem Serverhoster bero-host.de und hast du vielleicht schon mal Erfahrungen mit dem Hoster gemacht?

Hallo Maximilian,

ja, sollte auch bei dem gehen. Bietet ja „KVM Rootserver“ an. Aber mit 4,50 Euro im Monat ist das schon ein stolzer Preis.

Gruß

Computerfuzzy

Hallo,

TOP Anleitung. Funktioniert super mit EINER VErbindung bei mir.

Bedeutet:

Wenn ich mit meiner NAS verbunden bin kann ich mich nicht mit weiteren Geräten verbinden z.B. IOS. Trenne ich die VErbindung vom NAS klappt es mit der VPN Verbindung von IOS und umgedreht.

Kann also immer nur eine VErbindung aufgebaut werden?

Gruß

Hallo Frank,

ja, vermute dass Du eine Fritz Box hast. Die Fritz Box lässt nur immer eine VPN Verbindung durch.

Gruß

Computerfuzzy

Hallo,

ja, habe eine Fritzbox. Also ist das leider korrekt so das nur eine Verbindung aufgebaut werden kann? Wie blöd.

Hast Du nen Tipp was ich sonst machen / nehmen könnte in Verbindung mit dyn-box, FritzBox und nem eigenen VPN?

GRuß

Hallo Frank,

also mit der Fritz Box und der Firmware von AVM kannst du immer nur einen Tunnel zu deinem VPN Server aus deinem Heimnetzwerk herstellen. Was Du mal testen könntest wäre anstatt der AVM Firmware die von OpenWrt zu probieren. Kann Dir allerdings zur Konfiguration nichts sagen, habe OpenWrt bisher noch nicht selber getestet.

Gruß

Computerfuzzy

Hallo,

erst einmal vielen Dank für die tolle Anleitung ! Es hat alles geklappt.

Was muss ich am Script ändern wenn ich gleichzeitig mit zwei unterschiedlichen Devices den VPN nutzen möchte.

Meine Verbindung bricht immer zu einem Gerät ab wenn ich mit dem zweiten mich mit dem VPN verbinde.

Grüße

Max

Hallo Max,

vielen Dank, toll wenn alles mit Deinem VPN Server funktioniert hat.

Vermutlich hast Du eine Fritzbox, die lässt nur immer einen VPN Tunnel zu, habe ich hier schon mal geschrieben.

https://www.computerfuzzy.de/vpn-server-einrichten/#comment-26599

Gruß

Computerfuzzy

Hallo,

ich bekomme beim Verbinden folgende Fehlermeldung:

„Der L2TP-Verbindungsversuch ist fehlgeschlagen, da ein Verarbeitungsfehler während der ersten Sicherheitsaushandlung mit dem Remotecomputer aufgetreten ist.“.

Habe als Server Hoster bero-host.de genommen

Hallo Maximilian,

dein Fehler deutet vermutlich darauf hin, dass irgendwas im Code falsch eingegeben wurde. Überpüfe bitte nochmal den Code.

Was Deinen Hoster angeht, vermute Du hast das Packet „Prepaid SSD KVM Rootserver“ genommen.

Gruß

Computerfuzzy