Linux VPN Client Verbindung zum VPN Server mit L2TP einrichten

VPN Verbindung unter Debian, Ubuntu und Lubuntu Clientseitig einrichten.

Wer gerne anonym im Internet surfen möchte kann auf einen VPN Anbieter zurückgreifen, somit kann über diesen eine verschlüsselte Verbindung ins Internet hergestellt werden und man benutzt die IP Adresse dieses VPN Anbieters. Somit ist die eigene IP Adresse nach außen nicht sichtbar. Jedoch ob man dem VPN Anbieter vertrauen kann ist fragwürdig, da diese oft die Server im Ausland stehen haben und somit auch von mehreren Kunden genutzt werden.

Eine bessere Lösung ist somit einen eigenen VPN Server anzumieten und einzurichten, damit ist die eigene IP Adresse nach außen hin nicht sichtbar, ebenso ist die Internet Verbindung verschlüsselt und das ganze evtl. noch mit Paysafecard bezahlbar. Ebenso sollte der VPN Server für Windows, Android und iOS Geräte nutzbar sein, damit man über ein öffentliches WLAN bei aktiver verschlüsselter VPN Verbindung zum eigenen VPN-Server seine e-mails anschauen kann.

Wie das ganze Kinderleicht funktioniert, hier die komplette Anleitung Schritt für Schritt erklärt.

Original Windows 10 ISO Datei aus der Preview Build 10240 erstellen.

Gestern wurde von Microsoft für Insider die Preview Build 10240 verteilt, aus dieser Version lässt sich dann eine Original Windows 10 ISO Datei herstellen, allerdings ohne Aktivierungs Key. Aber wer schon mal die ISO Datei vorab möchte, kann dann aus der heruntergeladenen install.esd Datei eine ISO Datei erstellen und diese dann vermutlich mit einem gekauftem Key am 29.07. aktivieren.

Natürlich sollte mann schon vorab die Insider Preview Windows 10 Build 10166 auf dem Rechner installiert haben, nur dann ist ein Update auf das Build 10240 möglich.

Outlook Ordnerstruktur kopieren

Outlook Ordner kopieren, ganz einfach.

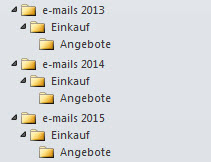

Wer kennt das nicht, jedes Jahr legt man e-mails ab bzw. sortiert man e-mails innerhalb von Outlook die sich das ganze Jahr angehäuft haben. Nach einer gewissen Zeit bildet sich somit auch eine große Ordnerstruktur.

Wie eine solche Ordnerstruktur auf einmal kopiert werden kann zeigt dieser Beitrag.