Einen eigenen Wireguard VPN Server mit Webinterface zum anonymen surfen einrichten, so geht es. Im

Weiterlesen

Im Urlaub ist es oft wichtig, besonders wenn man im Hotel ist und ein offenes WLAN zur Verfügung hat, E-Mails oder andere Inhalte nicht über diese Verbindung zu lesen, zu bearbeiten oder zu versenden. Stattdessen sollte man diese WLAN-Verbindung nutzen, um eine VPN-Verbindung mit einem eigenen VPN-Server herzustellen. So wird sichergestellt, dass keine Daten mitgelesen werden können.

Eine Möglichkeit ist, eine WireGuard-VPN-Verbindung zur Fritzbox zuhause aufzubauen. Dadurch läuft der gesamte Datenverkehr nicht über das Hotel-WLAN, sondern über die Fritzbox, die ebenfalls mit dem Internet verbunden ist.

Da nicht jeder eine Fritzbox besitzt und somit keine VPN-Verbindung einrichten kann, besteht die Option, einen kleinen Server für wenig Geld zu mieten. Auf diesem Server kann man dann einen WireGuard-VPN-Server einrichten, der die VPN-Verbindung bereitstellt. Die Verwaltung erfolgt über ein einfach zu bedienendes Webinterface, mit dem auch mehrere Geräte gleichzeitig verwaltet werden können.

Wie jetzt so ein Wireguard VPN Server unter Linux eingerichtet wird zeige ich mit dieser Anleitung. Dies kann ganz einfach nachgebaut werden, also ohne großartige Kenntnisse.

Zuerst wird ein KVM vServer benötigt den ihr günstig anmieten könnt, z.B. hier bei der Firma Noez.

Bei der Firma Noez gibt es schon für 1,99 Euro im Monat einen KVM vServer dieser reicht für den Wireguard VPN Server vollkommen aus.

Hier dann den VPS KVM Builder auswählen, bzw. auf „Konfigurieren“ klicken.

Danach seht ihr dann die Übersicht wie der Server konfiguriert wird. Also 1 CPU Core, 256 MB RAM und eine HDD von 10 GB was völlig ausreichend ist. Als OS wird hier Debian 12 genommen. Unter Debian 12 wird dann auch der Wireguard VPN Server konfiguriert.

Danach noch in den Warenkorb hinzufügen und bezahlen. Auch noch ein Vorteil bei Noez ist, dass hier mit Paysafecard bezahlt werden kann. Also wer hier anonym bezahlen möchte, kein Problem.

Wenn ihr euch dann eingeloggt hat, geht Ihr auf der Linke Leiste auf Services, dann seht ihr den gebuchten Service und öffnet diesen.

Danach seht Ihr in der Konfiguration hier die IP Adresse unter Primäre IP die euer Server hat und unter dieser IP Adresse erreichbar ist. Diese am besten notieren, da die IP Adresse noch später für den Login mit Putty benötigt wird. Wie Putty bedient wird habe ich hier in diesem Beitrag beschrieben. VPN Server einrichten und anonym surfen.

Unten unter Login-Daten seht Ihr dann nochmal die IP-Adresse des Servers sowie das Root Passwort das für den Login und für Putty verwendet wird.

Wenn ihr dann Putty mit der IP Adresse des Servers gestartet habt und euch mit User „root“ und dem „Passwort“ was bei euch angezeigt wurde erfolgreich am Server eingeloggt habt kann es nun mit der Konfiguration des Wireguard VPN Servers losgehen. Bitte dann alle Befehle so eingeben wie sie dann hier stehen.

Noch sehr wichtig.

Natürlich solltet Ihr zuerst nachdem ihr euch mit Putty mit dem Server verbunden habt das Root Passwort abändern, das geht mit folgendem Befehl:

passwdapt update && apt upgrade && apt dist-upgrade2. Dann die aktuelle Zeitzone einstellen.

dpkg-reconfigure tzdata3. Wireguard installieren.

sudo apt install wireguard wireguard-tools net-tools4. IP Forwarding setzen.

nano /etc/sysctl.conf

# <- entfernen bei der Zeile "net.ipv4.ip_forward=1" und speichern

# mit diesem Befehl dann nochmal überprüfen.

sysctl -p5. Die Wiregard Key’s auslesen und Berechtigungen sezten.

Wichtig, wenn ihr den Befehl „cat privatekey“ und „cat publickey“ ausgeführt habt, diese bitte weg sichern, da diese noch gebraucht werden, vor allem der „privatekey„.

cd /etc/wireguard/

umask 077; wg genkey | tee privatekey | wg pubkey > publickey

cat privatekey

cat publickey

!! die beiden Key's kopieren und sichern

chmod 600 /etc/wireguard/privatekey6. Nun die Netzwerk Schnittstelle bearbeiten.

nano /etc/wireguard/wg0.conf7. In die wg0.conf Datei dann bitte den privatekey den ihr vorher gesichert habt hier bitte eintragen.

also so z.B.: PrivateKey = 99r99we4r54fd34dsf44hjfgwer3we9

[Interface]

PrivateKey = <Dein privater Schlüssel [privatekey SERVER]>

Address = 10.0.0.1/24

SaveConfig = true

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

ListenPort = 518208. Die Netzwerkschnittstelle aktivieren.

wg-quick up wg0

wg

##Das zeigt dir den Status der Verbindung an

systemctl enable wg-quick@wg09. Nun wird git installiert, damit wir von Github Software installieren können.

apt install git10. Nun holen wir uns das Wireguard Dashboard.

git clone https://github.com/donaldzou/WGDashboard.git wgdashboard11. Hier wechseln wir in das wgdashboard/src Verzeichnis und setzen die Rechte, danach wird noch Gunicorn und Python3 installiert.

cd wgdashboard/src

sudo chmod u+x wgd.sh

sudo apt install gunicorn

sudo apt-get -y install python3-pip12. Rechte für Wireguard setzen und nun das wgdashboard installieren.

sudo chmod -R 755 /etc/wireguard

sudo ./wgd.sh install

./wgd.sh start13. Nun den wg-dashbord.service bearbeiten.

nano wg-dashboard.serviceund alles herauslöschen und folgendes eintragen:

[Unit]

After=syslog.target network-online.target

Wants=wg-quick.target

ConditionPathIsDirectory=/etc/wireguard

[Service]

Type=forking

PIDFile=/root/wgdashboard/src/gunicorn.pid

WorkingDirectory=/root/wgdashboard/src

ExecStart=/root/wgdashboard/src/wgd.sh start

ExecStop=/root/wgdashboard/src/wgd.sh stop

ExecReload=/root/wgdashboard/src/wgd.sh restart

TimeoutSec=120

PrivateTmp=yes

Restart=always

[Install]

WantedBy=multi-user.target14. Nun noch den Service kopieren, Rechte setzen und den Service aktivieren.

cp wg-dashboard.service /etc/systemd/system/wg-dashboard.service

sudo chmod 664 /etc/systemd/system/wg-dashboard.service

sudo systemctl daemon-reload

sudo systemctl enable wg-dashboard.service

sudo systemctl start wg-dashboard.service # <-- To start the service

15. Den Wiregard Dashboard Service überprüfen.

sudo systemctl status wg-dashboard.servicejetzt sollte es bei Euch so aussehen:

Wenn alles geklappt hat, könnt ihr jetzt euer Wireguard Dashbord über den Webbrowser aufrufen, indem ihr eure IP-Adresse in der Adressleiste des Browsers eingibt und den Port vom Dashboard mit angibt.

z.B. so: http://5.130.20.98:10086

Danach sollte es dann so aussehen und ihr könnt euch zum ersten mal mit dem User: admin und dem Passwort: admin einloggen und danach das Passwort abändern.

Dann links auf wg0 klicken.

Jetzt unten links auf „+Peer“ klicken und eine Verbindung für euer Gerät, je nachdem PC oder Handy hinzufügen.

jetzt einen Namen für den Peer vergeben und unten rechts auf „Add“ klicken.

Nun solltet Ihr die VPN Verbindung sehen, danach auf die drei Punkte … klicken und ihr könnt die Verbindung als „conf“ Datei herunterladen oder ihr klickt das QR-Code Symbol an und es wird euch der QR-Code für euer Handy angezeigt. Diesen könnt ihr, wenn ihr die Wiregard App auf eurem Handy installiert habt einfach abscannen. Windows User müssen sich noch Wireguard hier herunterladen und installieren. Wiregard download.

Wenn dann Wireguard unter Windows installiert wurde könnt ihr über Tunnel hinzufügen die heruntergeladene conf datei einfach öffnen und auf aktivieren klicken und schon steht eure Verbindung zu dem VPN-Server.

VPN Verbindung unter Debian, Ubuntu und Lubuntu Clientseitig einrichten.

Wer gerne anonym im Internet surfen möchte kann auf einen VPN Anbieter zurückgreifen, somit kann über diesen eine verschlüsselte Verbindung ins Internet hergestellt werden und man benutzt die IP Adresse dieses VPN Anbieters. Somit ist die eigene IP Adresse nach außen nicht sichtbar. Jedoch ob man dem VPN Anbieter vertrauen kann ist fragwürdig, da diese oft die Server im Ausland stehen haben und somit auch von mehreren Kunden genutzt werden.

Eine bessere Lösung ist somit einen eigenen VPN Server anzumieten und einzurichten, damit ist die eigene IP Adresse nach außen hin nicht sichtbar, ebenso ist die Internet Verbindung verschlüsselt und das ganze evtl. noch mit Paysafecard bezahlbar. Ebenso sollte der VPN Server für Windows, Android und iOS Geräte nutzbar sein, damit man über ein öffentliches WLAN bei aktiver verschlüsselter VPN Verbindung zum eigenen VPN-Server seine e-mails anschauen kann.

Wie das ganze Kinderleicht funktioniert, hier die komplette Anleitung Schritt für Schritt erklärt.

Wer die original Windows 10 ISO Dateien für eine Windows 10 Neuinstallation benötigt, kann diese direkt bei Microsoft herunterladen.

Original Windows 10 ISO Datei aus der Preview Build 10240 erstellen.

Gestern wurde von Microsoft für Insider die Preview Build 10240 verteilt, aus dieser Version lässt sich dann eine Original Windows 10 ISO Datei herstellen, allerdings ohne Aktivierungs Key. Aber wer schon mal die ISO Datei vorab möchte, kann dann aus der heruntergeladenen install.esd Datei eine ISO Datei erstellen und diese dann vermutlich mit einem gekauftem Key am 29.07. aktivieren.

Natürlich sollte mann schon vorab die Insider Preview Windows 10 Build 10166 auf dem Rechner installiert haben, nur dann ist ein Update auf das Build 10240 möglich.

Wiedergabelisten in iOS 8.4 nur noch zufällig.

Seit dem Update auf iOS 8.4 und der Einführung von Apple Music werden auf den iPhone angelegte Playlisten bzw. Wiedergabelisten nur noch nach Zufall abgespielt.

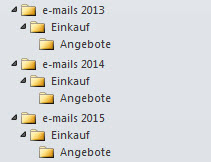

Outlook Ordnerstruktur kopieren

Outlook Ordner kopieren, ganz einfach.

Wer kennt das nicht, jedes Jahr legt man e-mails ab bzw. sortiert man e-mails innerhalb von Outlook die sich das ganze Jahr angehäuft haben. Nach einer gewissen Zeit bildet sich somit auch eine große Ordnerstruktur.

Wie eine solche Ordnerstruktur auf einmal kopiert werden kann zeigt dieser Beitrag.